SAA 덤프를 풀다 보면 반복되는 개념이 많고 자주 나오는 분야가 있다.

그렇기에 자주나온다고 느껴지는 부분을 정리하고자 합니다.

1. 람다 900초 조건

1️⃣ 900초 제한이란?

- Lambda 함수 1회 실행의 최대 실행 시간 = 900초 (15분)

- 함수가 15분을 초과하면 자동으로 강제 종료

- 이 값은 **Lambda의 하드 리미트(절대 제한)**입니다

❌ 15분 넘는 작업 → Lambda로 불가

✅ 15분 이내에 끝나는 작업 → Lambda로 가능

2️⃣ Lambda로 가능한 작업 예시 (900초 이내)

✅ 적합한 경우

- API 요청 처리

- 파일 업로드 후 간단한 변환

- 이미지 리사이징

- 로그 처리

- 짧은 배치 작업

- S3 이벤트 기반 데이터 처리

- Step Functions 안에서 하나의 단계로 실행되는 작업

3️⃣ Lambda로 ❌ 부적합한 작업

❌ 900초를 초과할 가능성이 있는 작업

- 대용량 데이터 장시간 ETL

- 수십 분 이상 걸리는 배치

- 지속적인 스트리밍 처리

- 장시간 머신러닝 학습

- 무한 루프/상시 실행 서버

👉 이런 경우 대안은:

- EC2

- ECS / Fargate

- AWS Batch

- Step Functions + 분할 처리

4️⃣ 시험에서 자주 나오는 포인트 ⭐

문제에서 이런 문장이 보이면

- “15분 이내에 완료된다”

- “짧은 시간 안에 처리”

- “이벤트 기반”

- “서버 관리가 필요 없다”

- “간헐적으로 실행된다”

- “비용을 최소화해야 한다”

👉 Lambda 가능

이런 문장이 보이면

- “수십 분 이상 실행”

- “장시간 실행되는 작업”

- “지속적으로 실행”

- “항상 실행 중이어야 한다”

- “실시간 스트리밍 처리”

- “대규모 배치 작업”

👉 Lambda ❌ → EC2 / ECS 선택

5️⃣ Lambda vs ECS / EC2 / Batch — 시험용 빠른 분기

⏱ 실행 시간 기준

| 실행 시간 | 정답 후보 |

| 15분 이하 | Lambda |

| 수십 분 ~ 수시간 | ECS / EC2 |

| 대규모 배치 | AWS Batch |

| 분할 가능 | Step Functions + Lambda |

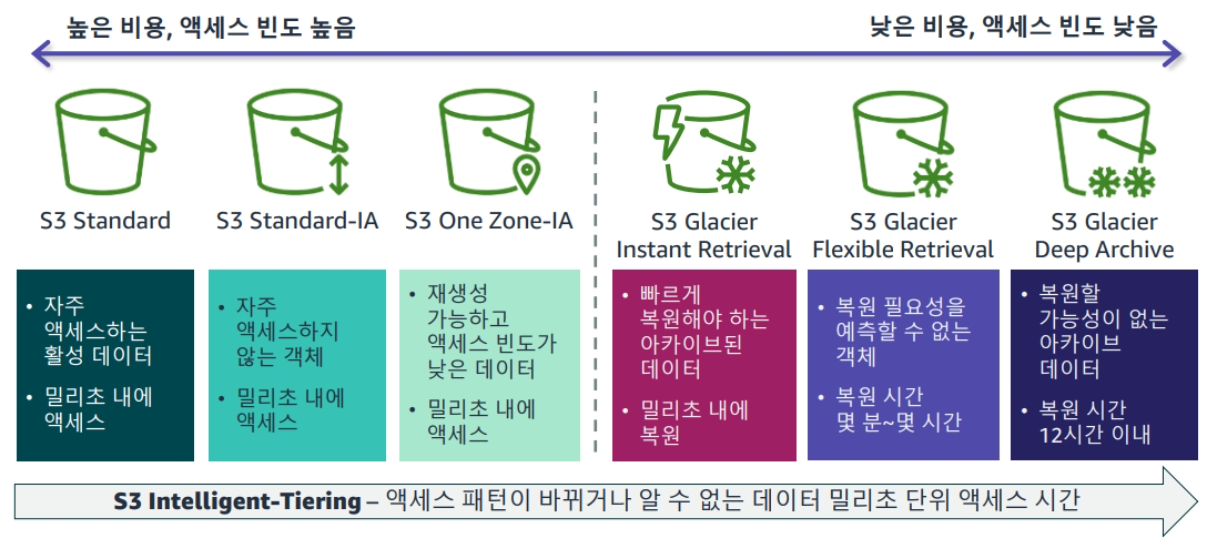

2. S3 스토리지 클래스

✅ S3 스토리지 클래스 한눈에 정리

| 스토리지 클래스 | 최소 저장 기간 | 접근 지연 | 검색 비용 | 주 용도 |

| S3 Standard | 없음 | 즉시 | 없음 | 자주 접근 |

| S3 Intelligent-Tiering | 없음 | 즉시 | 없음 | 접근 패턴 불명 |

| S3 Standard-IA | 30일 | 즉시 | 있음 | 가끔 접근 |

| S3 One Zone-IA | 30일 | 즉시 | 있음 | 재생성 가능 데이터 |

| S3 Glacier Instant Retrieval | 90일 | 즉시(ms) | 있음 | 거의 안 쓰지만 즉시 필요 |

| S3 Glacier Flexible Retrieval | 90일 | 수분~수시간 | 있음 | 백업/아카이브 |

| S3 Glacier Deep Archive | 180일 | 수시간~하루 | 있음 | 장기 보관 |

1️⃣ S3 Standard (기본값)

특징

- 가장 많이 쓰는 기본 클래스

- 높은 내구성(99.999999999%)

- 즉시 접근

- 최소 저장 기간 ❌

언제 쓰나?

- 웹 서비스 정적 파일

- 이미지, 동영상

- API 응답 데이터

📌 시험 힌트

“자주 액세스”, “실시간”, “핫 데이터”

👉 S3 Standard

2️⃣ S3 Intelligent-Tiering ⭐ (요즘 제일 많이 나옴)

특징

- 접근 패턴을 자동 분석

- 자주 쓰면 Standard, 안 쓰면 IA로 자동 이동

- 성능 차이 없음

- 소액 모니터링 비용 발생

언제 쓰나?

- 접근 패턴 예측 어려움

- 운영 중 데이터 사용 빈도가 변함

📌 시험 힌트

“접근 패턴을 알 수 없다”

👉 Intelligent-Tiering

3️⃣ S3 Standard-IA (Infrequent Access)

특징

- 가끔 접근

- 저장 비용 ↓

- 검색 비용 발생

- 최소 저장 기간 30일

언제 쓰나?

- 백업 파일

- 로그

- DR(재해 복구) 데이터

📌 시험 힌트

“자주 접근 ❌ / 필요시 바로 접근”

👉 Standard-IA

4️⃣ S3 One Zone-IA

특징

- 단일 AZ 저장

- 비용 더 저렴

- 장애 시 복구 불가 가능성

- 최소 저장 기간 30일

언제 쓰나?

- 원본 데이터가 따로 있음

- 재생성 가능한 데이터

📌 시험 힌트

“비용 최우선 + 가용성 일부 포기”

👉 One Zone-IA

5️⃣ S3 Glacier Instant Retrieval

특징

- Glacier지만 즉시 접근(ms)

- 저장 비용 ↓

- 최소 저장 기간 90일

언제 쓰나?

- 거의 안 쓰지만 바로 꺼내야 하는 데이터

- 감사 로그

- 규제 대응 데이터

📌 시험 힌트

“아카이브 + 즉시 조회”

👉 Glacier Instant Retrieval

6️⃣ S3 Glacier Flexible Retrieval (구 Glacier)

특징

- 복구 시간 선택 가능

- Expedited (1~5분)

- Standard (3~5시간)

- Bulk (5~12시간)

- 최소 저장 기간 90일

언제 쓰나?

- 백업

- 수개월 단위 조회

📌 시험 힌트

“몇 시간 후에 조회해도 된다”

👉 Glacier Flexible Retrieval

7️⃣ S3 Glacier Deep Archive (가장 저렴)

특징

- 가장 저렴

- 복구: 12~48시간

- 최소 저장 기간 180일

언제 쓰나?

- 법적 보관 데이터

- 장기 아카이브 (7~10년)

📌 시험 힌트

“수년간 보관, 거의 접근 안 함”

👉 Glacier Deep Archive

8️⃣ 시험장에서 쓰는 초고속 판단 공식 🧠

🔑 3단계 필터

- 즉시 접근 필요?

- YES → Standard / Intelligent / IA / Glacier Instant

- 자주 접근?

- YES → Standard

- NO → IA 계열

- 아카이브?

- 즉시 → Glacier Instant

- 느려도 됨 → Glacier / Deep Archive

9️⃣ 한 줄 암기 (시험용)

Standard = 자주

IA = 가끔

Glacier = 거의 안 씀

Deep Archive = 장기 보관

3. AWS 로그, 설정 관리

🧠 먼저 한 줄 요약 (이걸 기준으로 나눔)

CloudWatch = 상태/동작 로그

CloudTrail = 누가 무엇을 했는지

AWS Config = 설정이 어떻게 바뀌었는지

보안그룹 = 네트워크 입구 통제

IAM = 사람·서비스 권한 통제

1️⃣ Amazon CloudWatch

👉 “지금 시스템이 어떻게 동작하고 있나?”

📌 무엇을 기록?

- EC2 / Lambda / ECS 실행 로그

- CPU, Memory, Error 수치

- 애플리케이션 로그 (stdout, stderr)

📍 어디서 보나?

- AWS 콘솔 → CloudWatch

- Logs → Log groups

- Metrics → EC2 / Lambda

- Alarms → 장애 알림

🧠 언제 보나? (실무/시험)

- 서버가 느림

- 에러 발생

- Lambda 타임아웃

- ECS 컨테이너 죽음

👉 “실행 중 무슨 일이 벌어졌나?” = CloudWatch

🎯 중요한 시험 포인트

- CloudWatch Logs ≠ CloudTrail

- Lambda 로그는 무조건 CloudWatch

2️⃣ AWS CloudTrail

👉 “누가, 언제, 무엇을 변경했나?”

📌 무엇을 기록?

- AWS 모든 API 호출

- 누가 EC2 삭제했는지

- 누가 보안그룹 열었는지

- 누가 IAM 정책 수정했는지

📍 어디서 보나?

- CloudTrail → Event history

- 또는 S3에 저장된 로그

🧠 언제 보나?

- “서버가 갑자기 삭제됨”

- “보안그룹이 열려 있음”

- “누가 IAM 권한을 바꿨는지 모르겠음”

👉 “사람/서비스의 행동 기록” = CloudTrail

🎯 시험 핵심 문장

“누가 리소스를 생성/수정/삭제했는지 감사(audit)”

→ CloudTrail

3️⃣ AWS Config

👉 “리소스 설정이 규칙에 맞는가?”

📌 무엇을 기록?

- 리소스 설정 스냅샷

- 설정 변경 이력

- 규칙 위반 여부

예:

- S3 퍼블릭?

- 보안그룹 0.0.0.0/0?

- 암호화 안 됨?

📍 어디서 보나?

- AWS Config → Resources / Rules / Timeline

🧠 언제 보나?

- 보안 규정 준수 확인

- 변경 이력 추적

- “언제부터 설정이 이상해졌지?”

👉 “설정 상태 & 규정 준수” = AWS Config

🎯 시험 포인트

- CloudTrail = 누가 바꿈

- Config = 뭐가 어떻게 바뀌었음

4️⃣ 보안그룹 (Security Group)

👉 “네트워크 레벨에서 들어오고 나가는 것”

📌 역할

- EC2 / RDS / ALB 방화벽

- Stateful

- 허용 규칙만 설정 (Deny ❌)

📍 어디서 보나?

- EC2 → Security Groups

🧠 언제 확인?

- 접속 안 됨

- DB 연결 실패

- 외부 접근 차단/허용

🎯 시험 핵심

- 보안그룹은 인스턴스 단위

- NACL과 헷갈리지 말 것

5️⃣ AWS Identity and Access Management

👉 “누가 무엇을 할 수 있는가?”

📌 핵심 구성

| 구성 요소 | 의미 |

| User | 사람 |

| Role | 서비스/임시 권한 |

| Policy | 권한 문서 |

| Group | 사용자 묶음 |

7️⃣ 시험장에서 가장 중요한 구분표 ⭐⭐⭐

| 질문 | 정답 |

| 실행 중 에러 | CloudWatch |

| 누가 변경 | CloudTrail |

| 설정 상태 | AWS Config |

| 네트워크 허용 | Security Group |

| 권한 제어 | IAM |

4. AWS Gateway

✅ Gateway 전체 비교표

| Gateway | 핵심 역할 | 연결 방향 | 대표 사용 상황 | 시험 키워드 |

| Amazon API Gateway | API 진입점 | 외부 → AWS | REST/HTTP API 제공 | REST API, 서버리스, 인증 |

| Internet Gateway | VPC 인터넷 연결 | 양방향 | Public EC2 인터넷 노출 | Public Subnet, 공인 IP |

| NAT Gateway | 아웃바운드 전용 | 내부 → 외부 | Private EC2 인터넷 접근 | Outbound only |

| VPC Gateway Endpoint | AWS 서비스 전용 연결 | 내부 → AWS | S3/DynamoDB Private 접근 | 인터넷 경로 없음 |

| VPC Interface Endpoint | Private AWS 서비스 접근 | 내부 → AWS | SSM, CloudWatch 접근 | ENI, PrivateLink |

| AWS Transit Gateway | 네트워크 허브 | VPC ↔ VPC | 다수 VPC 통합 | 허브-스포크 |

| AWS Storage Gateway | 하이브리드 스토리지 | On-prem ↔ AWS | 온프레미스 + S3 | 파일/테이프 |

🌐 Amazon API Gateway

외부에서 들어오는 요청의 입구

- 모바일/웹 클라이언트 → Lambda/EC2

- 인증(Cognito), 제한, 로깅 가능

- 서버리스 아키텍처 단골

시험 키워드

- “REST API 제공”

- “서버 관리 없이 API”

- “Lambda를 HTTP로 호출”

👉 이 문장 보이면 API Gateway

🌍 Internet Gateway (IGW)

VPC를 인터넷에 직접 연결

- Public Subnet 필수

- 공인 IP 필요

- Inbound / Outbound 모두 가능

시험 키워드

- “인터넷에서 EC2에 직접 접근”

- “Public Subnet”

- “웹 서버 공개”

👉 외부에서 접근이면 IGW

🔁 NAT Gateway

Private Subnet의 외부 통로

- 내부 → 인터넷만 가능

- 외부에서 직접 접근 ❌

- 보안 강화 패턴

시험 키워드

- “Private Subnet”

- “패치 다운로드”

- “Outbound only”

👉 “외부 접근은 막고, 나가기만” = NAT

📦 VPC Gateway Endpoint

S3 / DynamoDB 전용 사설 통로

- 인터넷, NAT 없이 접근

- Route Table 기반

- 비용·보안 문제 자주 출제

시험 키워드

- “S3에 인터넷 없이 접근”

- “Private Subnet에서 DynamoDB”

- “공용 인터넷 경로 제거”

👉 S3/DynamoDB + 보안 강조 = Gateway Endpoint

🔐 VPC Interface Endpoint (PrivateLink)

AWS 서비스 Private 접근

- ENI 생성

- 대부분 AWS 서비스 지원

- SSM, CloudWatch, KMS 등

시험 키워드

- “AWS 서비스에 Private IP로 접근”

- “NAT 없이 접근”

- “보안 강화”

👉 S3/DynamoDB 제외한 AWS 서비스 = Interface Endpoint

🕸 Transit Gateway

네트워크 복잡성 해결사

- 다수 VPC 연결

- 온프레미스 통합

- 허브-스포크 구조

시험 키워드

- “여러 VPC 연결”

- “네트워크 단순화”

- “확장성”

👉 VPC 많다? = Transit Gateway

🗄 Storage Gateway

온프레미스 + AWS 스토리지

- 파일/볼륨/테이프

- 하이브리드 환경

시험 키워드

- “온프레미스에서 S3 사용”

- “로컬처럼 접근”

- “하이브리드 스토리지”

🧠 시험장에서 쓰는 3단계 판단 공식

1️⃣ API인가?

- YES → API Gateway

2️⃣ 인터넷 연결인가?

- 외부 → 내부 → Internet Gateway

- 내부 → 외부 → NAT Gateway

3️⃣ AWS 서비스 접근인가?

- S3 / DynamoDB → Gateway Endpoint

- 그 외 AWS 서비스 → Interface Endpoint

❗ SAA 자주 나오는 함정 정리

- ❌ “S3 접근” → NAT Gateway

✅ Gateway Endpoint

- ❌ “보안 강화” → 무조건 NAT

✅ Endpoint가 더 안전

- ❌ “API 요청” → ALB만 선택

✅ 서버리스면 API Gateway

양이 많아서 다음 내용은 2탄에 작성하도록 하겠습니다!

모두들 연말 잘 보내시고 새해 복 많이 받으세요!